SSH (Secure Shell) — это защищённый способ подключиться к VPS. С его помощью можно администрировать сервер, устанавливать программы, настраивать сайты и управлять файлами.

В этой статье мы разберём:

- какие данные нужны для подключения;

- как войти на сервер с Windows, Linux и macOS;

- как настроить вход по SSH-ключам вместо пароля;

- какие шаги выполнить сразу после входа;

- как повысить безопасность VPS;

- какие ошибки встречаются и как их исправить;

- как подключаться с помощью программы Termius.

Какие данные нужны для подключения

После заказа VPS вы получите письмо от провайдера с данными для входа:

- IP-адрес сервера (например,

123.45.67.89) - логин (обычно

root) - пароль или SSH-ключ

- порт (по умолчанию 22, иногда другой — например, 2222)

Подключение к VPS с разных систем

Windows

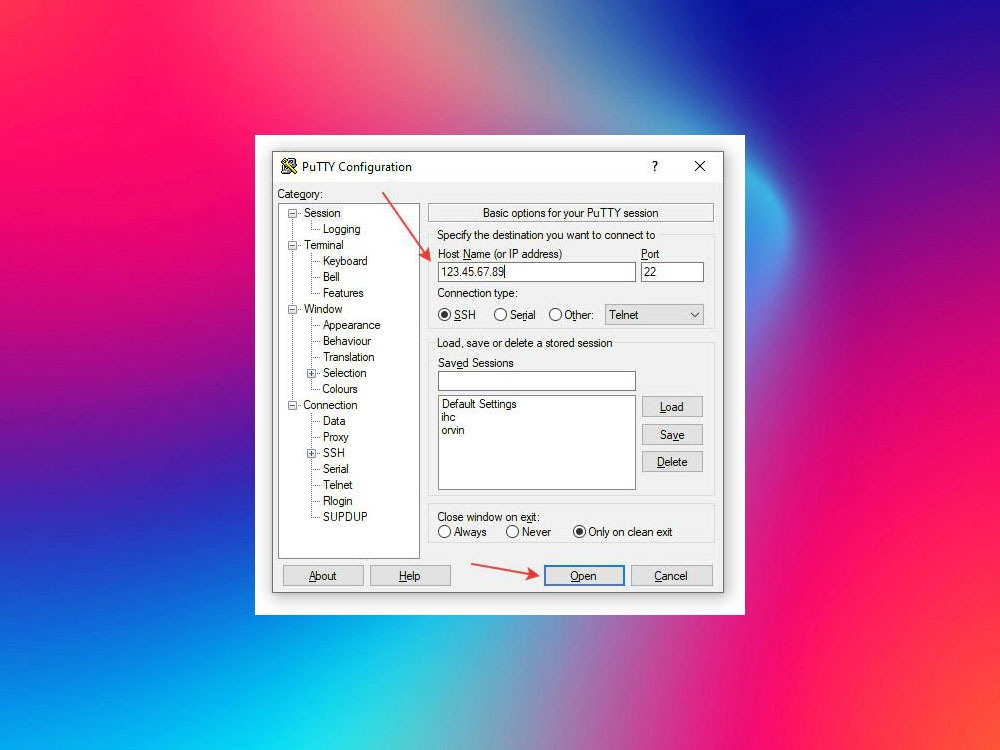

Вариант 1: через PuTTY

- Скачайте и установите PuTTY.

- Укажите IP сервера в поле Host Name (or IP address).

- Нажмите на кнопку «Open».

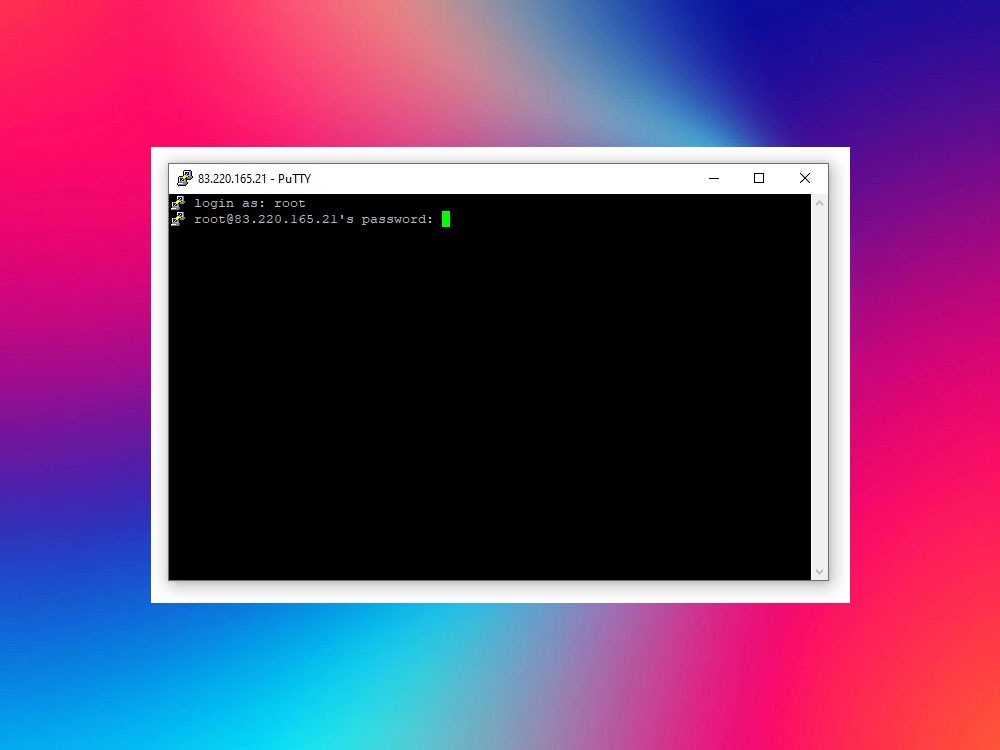

- В открывшемся окне введите логин (

root) и пароль.

login as: root

root@123.45.67.89's password:

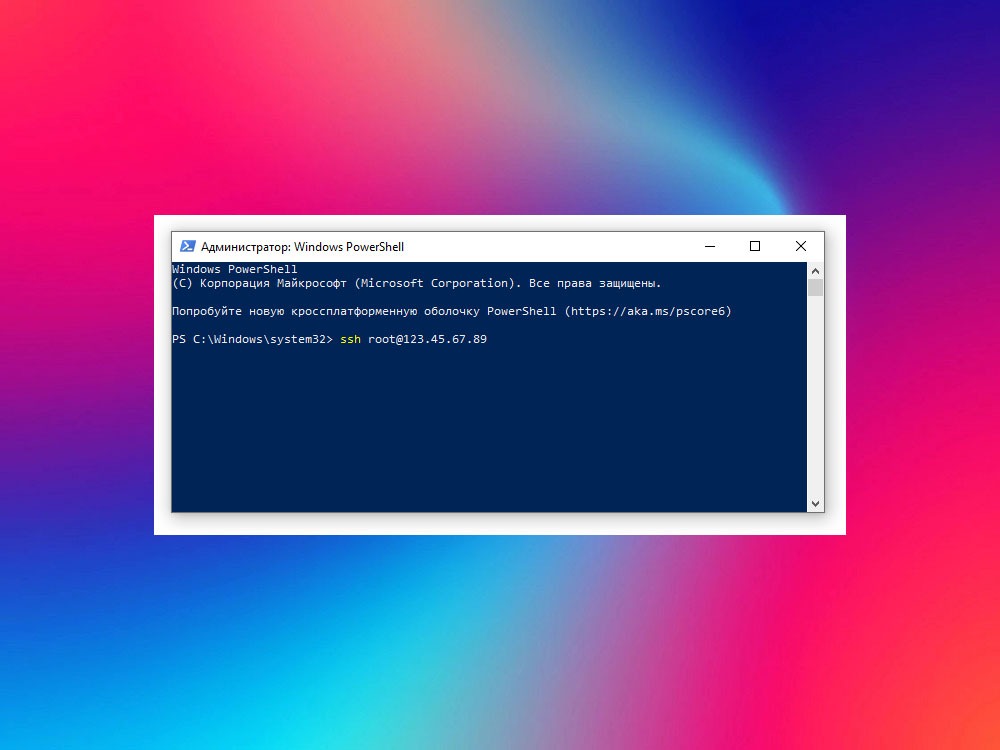

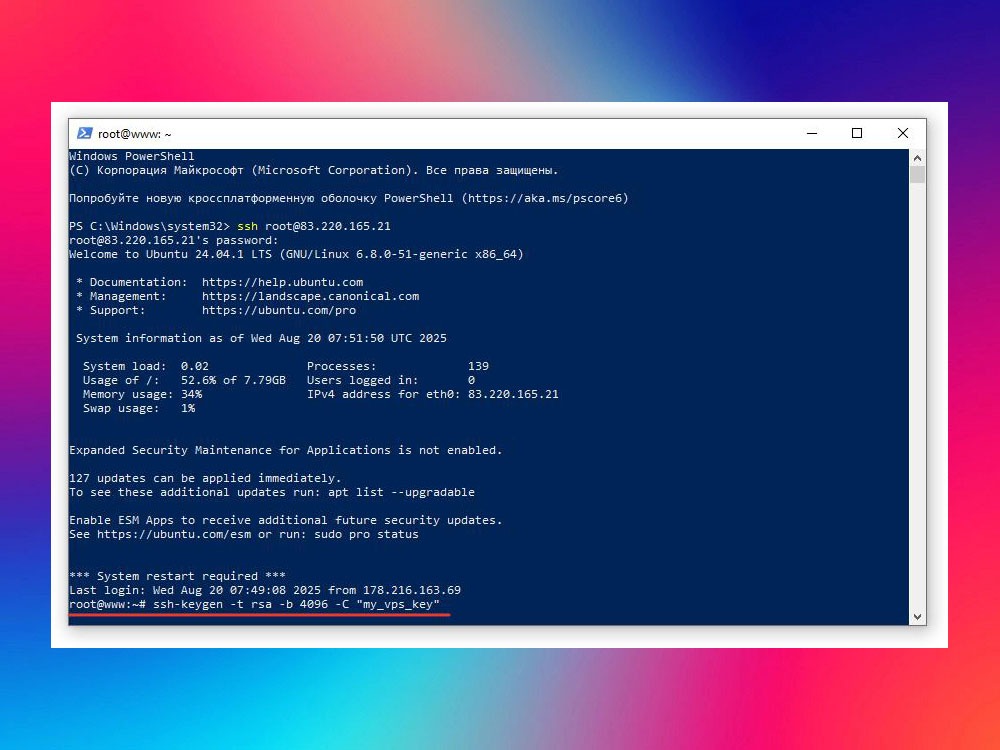

Вариант 2: через PowerShell или Windows Terminal

В современных версиях Windows SSH встроен прямо в систему. Чтобы подключиться:

ssh root@123.45.67.89

Если сервер работает на нестандартном порту (например, 2222), команда будет такой:

ssh -p 2222 root@123.45.67.89Linux и macOS

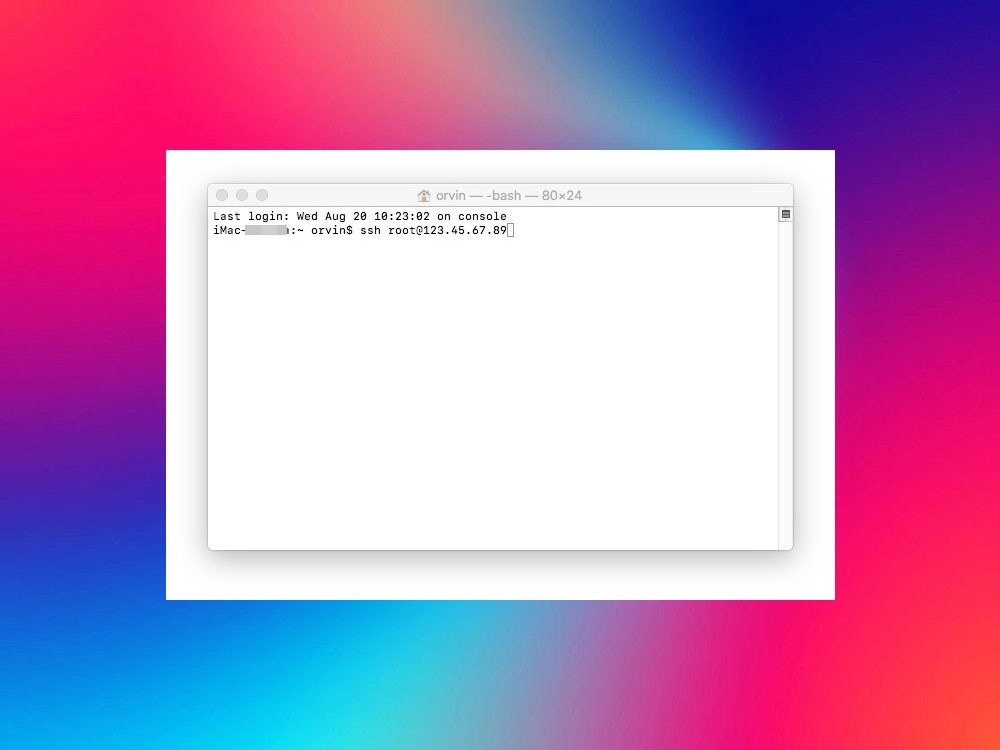

На Linux и macOS SSH уже предустановлен. Чтобы подключиться:

ssh root@123.45.67.89

Если используется нестандартный порт:

ssh -p 2222 root@123.45.67.89Подключение по SSH-ключам (рекомендуется)

Авторизация по паролю небезопасна: злоумышленники могут подбирать комбинации. Поэтому рекомендуется входить через SSH-ключи. Это не только безопаснее, но и удобнее: не нужно вводить пароль при каждом подключении.

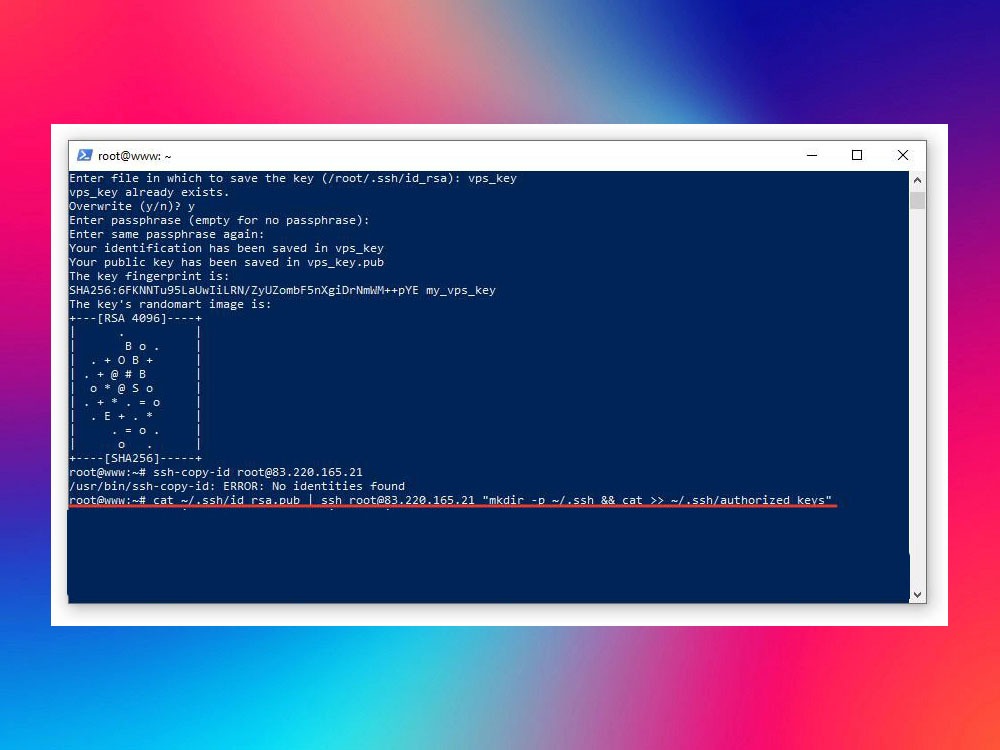

Создание нового ключа

На своей системе выполните команду:

ssh-keygen -t rsa -b 4096 -C "my_vps_key"

После этого система задаст несколько вопросов:

- Куда сохранить ключ — по умолчанию в

~/.ssh/id_rsa. Если ключи уже существуют, система спросит, перезаписать ли их. Чтобы не потерять старые — укажите другое имя файла, например~/.ssh/id_rsa_vps. - Passphrase (фраза-пароль) — дополнительная защита ключа. Можно оставить пустым, но лучше ввести уникальную фразу (например: MyStrongSSHKey2025!). Тогда даже если файл попадёт злоумышленнику, без пароля им нельзя будет воспользоваться.

В результате будут созданы два файла:

id_rsa— приватный ключ (его никому нельзя передавать, хранится только у вас);id_rsa.pub— публичный ключ (его нужно загрузить на сервер).

Загрузка ключа на сервер

Чтобы добавить ключ на сервер, используйте команду:

ssh-copy-id root@123.45.67.89Если команда ssh-copy-id отсутствует, можно сделать это вручную:

cat ~/.ssh/id_rsa.pub | ssh root@123.45.67.89 "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"

Теперь вы можете подключаться к серверу без ввода пароля:

ssh root@123.45.67.89Первые шаги после входа

После первого входа на VPS важно проверить систему, обновить пакеты и выполнить базовые настройки. Это поможет избежать ошибок и повысить стабильность сервера.

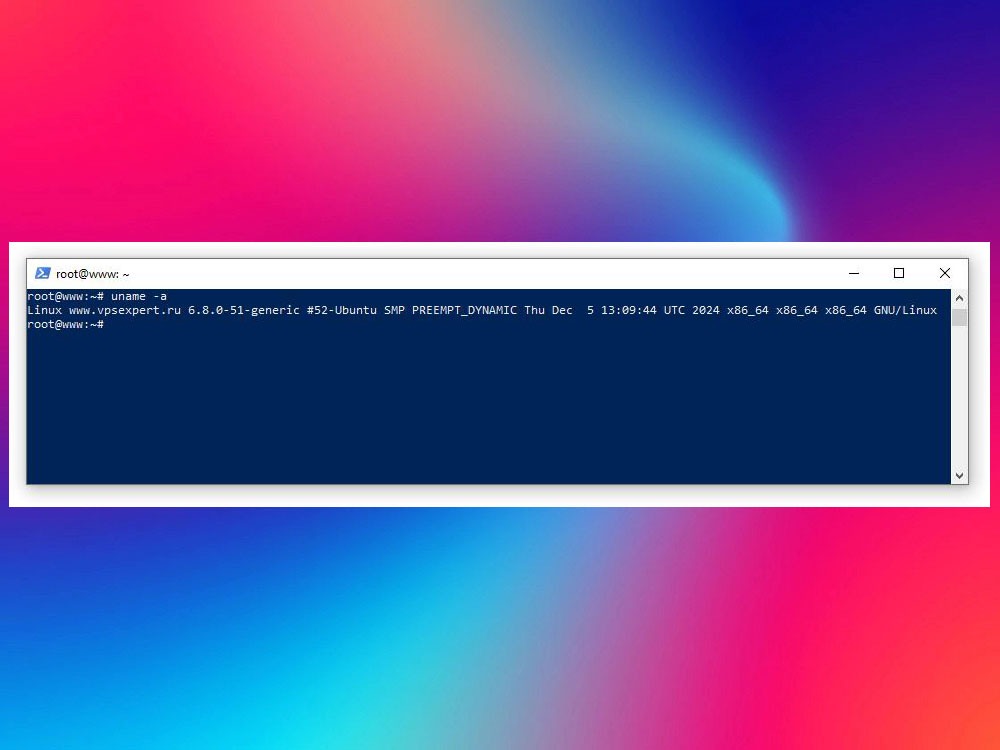

Проверка системы

Посмотреть версию ядра и дистрибутива:

uname -a

lsb_release -a # для Ubuntu/Debian

cat /etc/os-release

Проверка ресурсов

Полезные команды для анализа состояния VPS:

free -m # доступная оперативная память

df -h # свободное место на диске

top # загрузка процессора

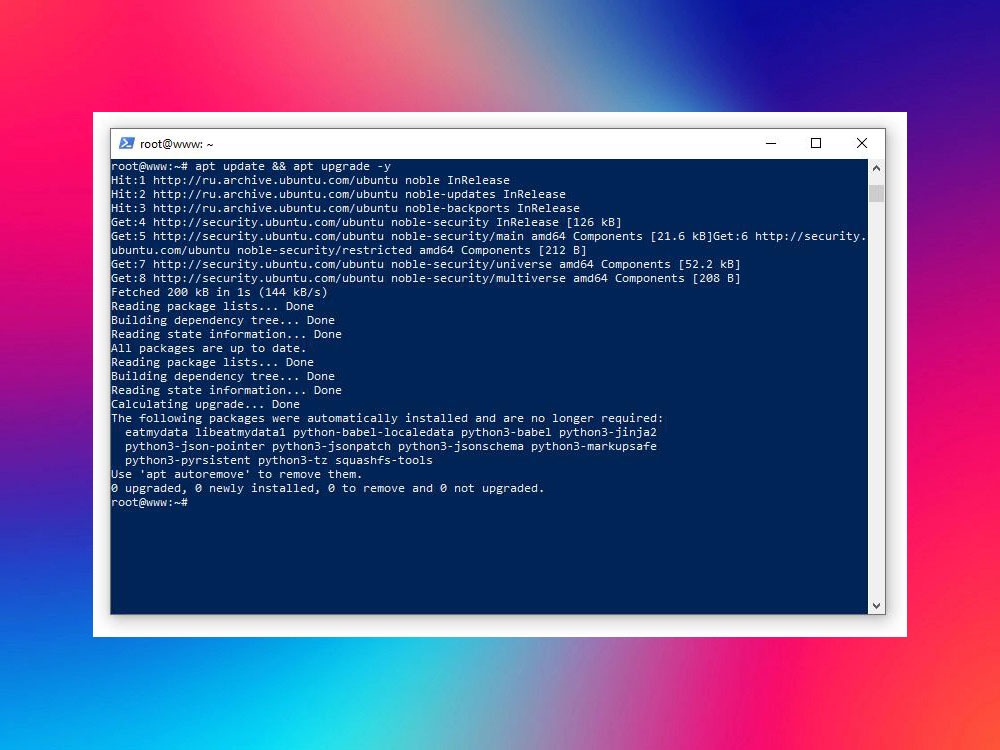

Обновление пакетов

Сразу установите последние обновления:

apt update && apt upgrade -y # для Ubuntu/Debian

yum update -y # для CentOS/RHEL

Настройка имени сервера (hostname)

Для удобства администрирования задайте имя хоста:

hostnamectl set-hostname myserverПроверить текущее имя:

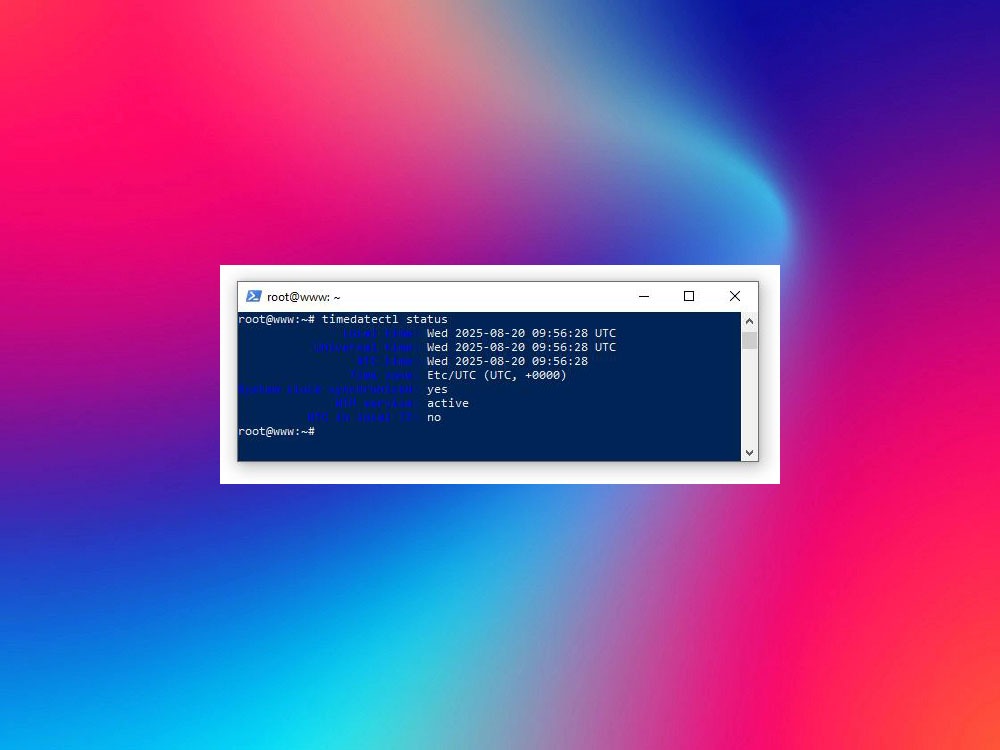

hostnamectlНастройка часового пояса

Чтобы корректно отображались логи и задачи по cron, установите правильный часовой пояс:

timedatectl list-timezones | grep Europe

sudo timedatectl set-timezone Europe/MoscowПроверка настроек:

timedatectl status

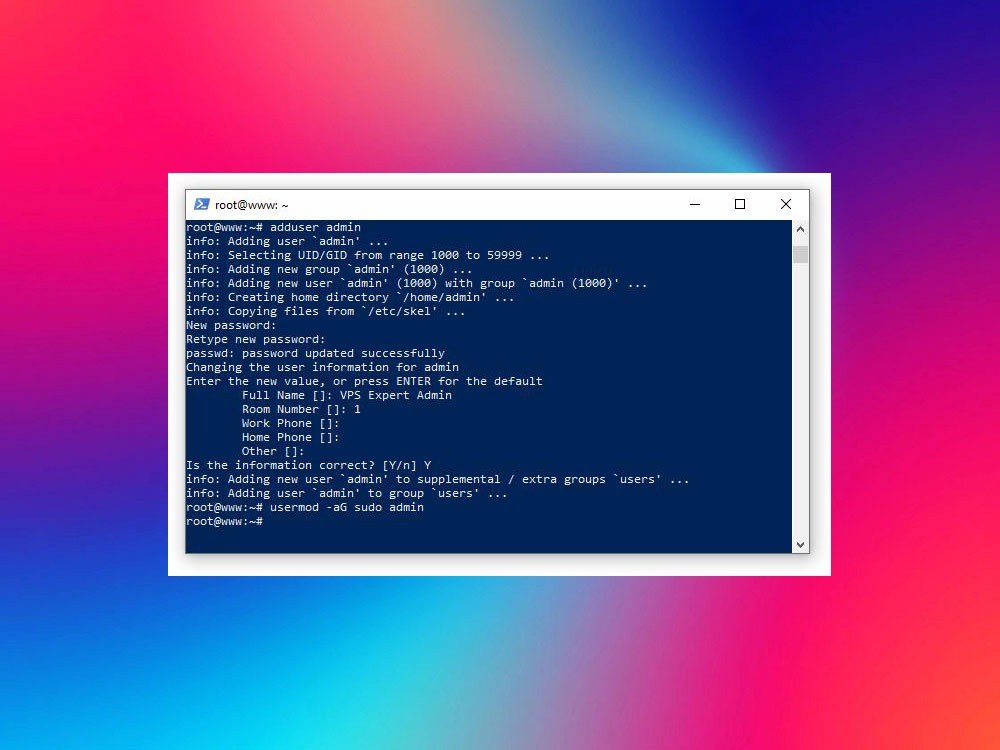

Создание нового пользователя

Не рекомендуется постоянно работать под root. Создайте отдельного пользователя, у которого будут права администратора:

adduser admin

usermod -aG sudo adminТеперь для подключения используйте команду:

ssh admin@123.45.67.89Все команды выполняйте от имени admin, а если нужны права суперпользователя — добавляйте sudo:

sudo apt update

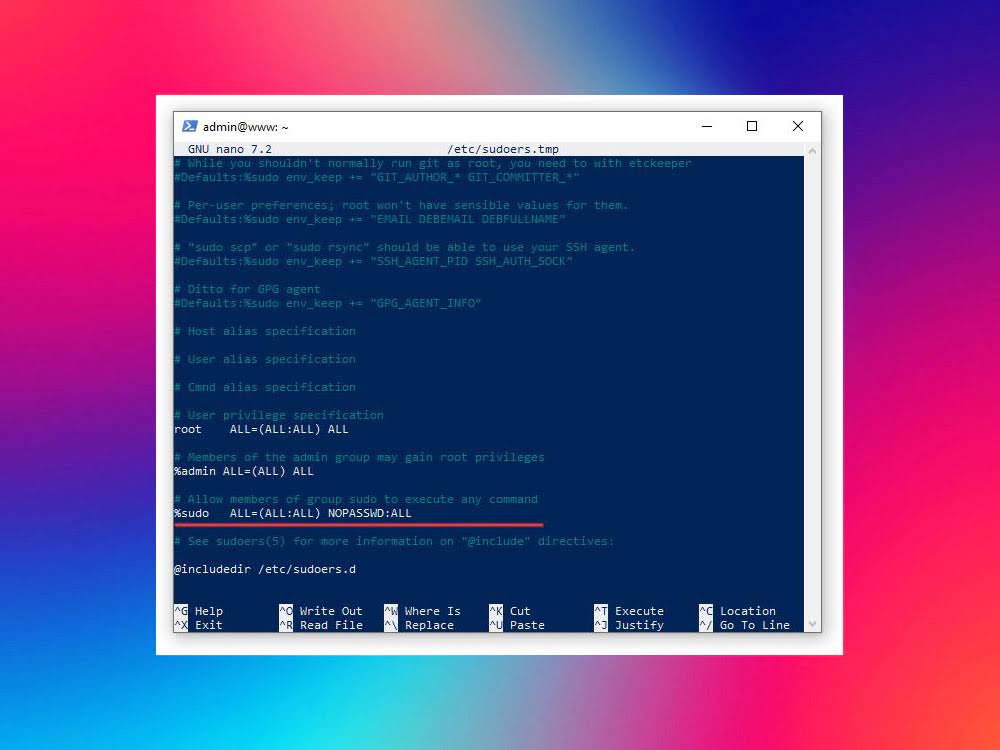

Как отключить запрос пароля при sudo

По умолчанию система при каждой sudo-команде требует пароль пользователя. Чтобы это отключить:

- Откройте конфигурацию sudo:

sudo visudo - Найдите строку:

%sudo ALL=(ALL:ALL) ALL - Замените её на:

%sudo ALL=(ALL:ALL) NOPASSWD: ALL - Сохраните файл (Ctrl + O → Enter → Ctrl + X).

Теперь пользователь admin сможет запускать любые команды с sudo без повторного ввода пароля.

Минимальная настройка безопасности

После первого входа стоит выполнить базовые меры безопасности, чтобы защитить сервер от атак.

1. Смена пароля root

Даже если вы будете использовать SSH-ключи, смените пароль root на более надёжный:

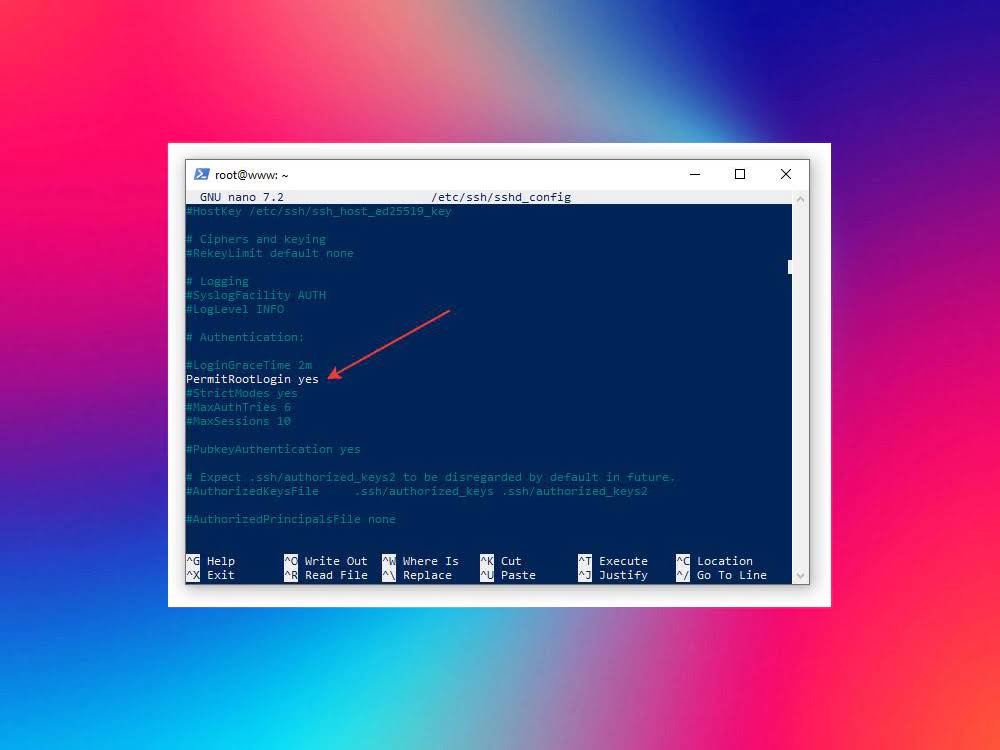

passwd2. Запрет входа под root

Чтобы минимизировать риск атак, запретите прямой вход под root:

nano /etc/ssh/sshd_configНайдите строку:

PermitRootLogin yesи замените её на:

PermitRootLogin noКак сохранить изменения в nano:

- Нажмите Ctrl + O (сохранить файл).

- Нажмите Enter (подтвердить имя файла).

- Нажмите Ctrl + X (выход из редактора).

После этого перезапустите SSH:

systemctl restart sshd3. Смена порта SSH

Большинство атак ботов идёт на стандартный порт 22. Измените его, например, на 2222:

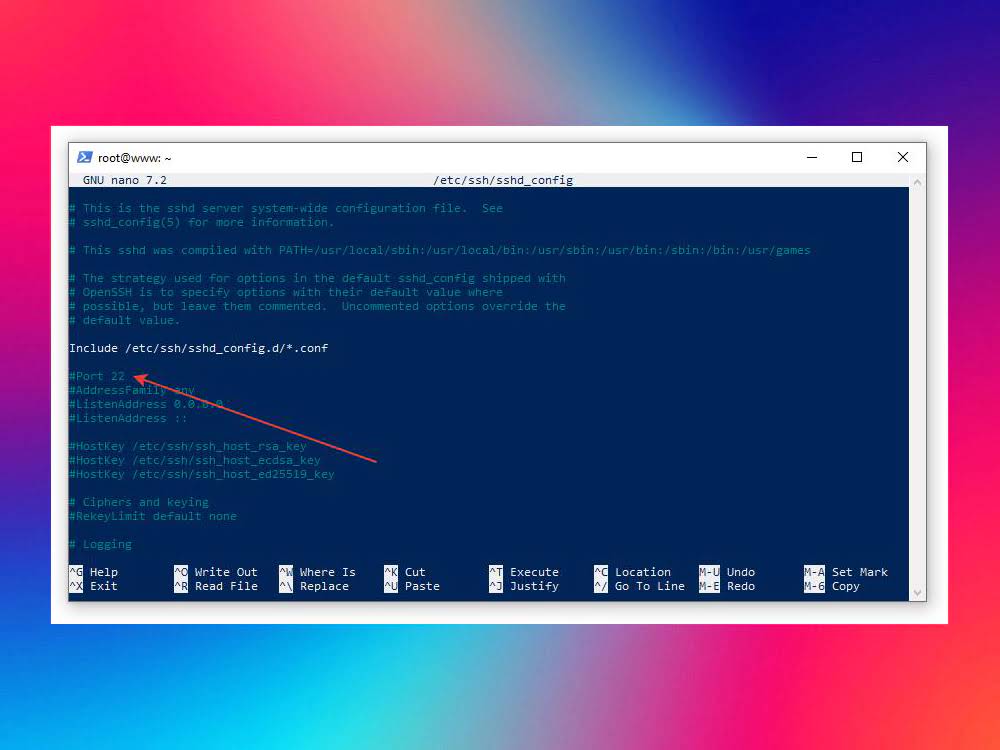

nano /etc/ssh/sshd_configНайдите строку:

#Port 22и замените её на:

Port 2222Как сохранить изменения в nano:

- Нажмите Ctrl + O (сохранить файл).

- Нажмите Enter (подтвердить имя файла).

- Нажмите Ctrl + X (выход из редактора).

Затем откройте новый порт в фаерволе:

ufw allow 2222/tcp

ufw reloadИ перезапустите SSH:

systemctl restart sshd4. Настройка фаервола UFW

В Ubuntu/Debian используется UFW (Uncomplicated Firewall). Чтобы включить только нужные порты:

ufw default deny incoming

ufw default allow outgoing

ufw allow 80/tcp # HTTP

ufw allow 443/tcp # HTTPS

ufw allow 2222/tcp # SSH (ваш новый порт)

ufw enable

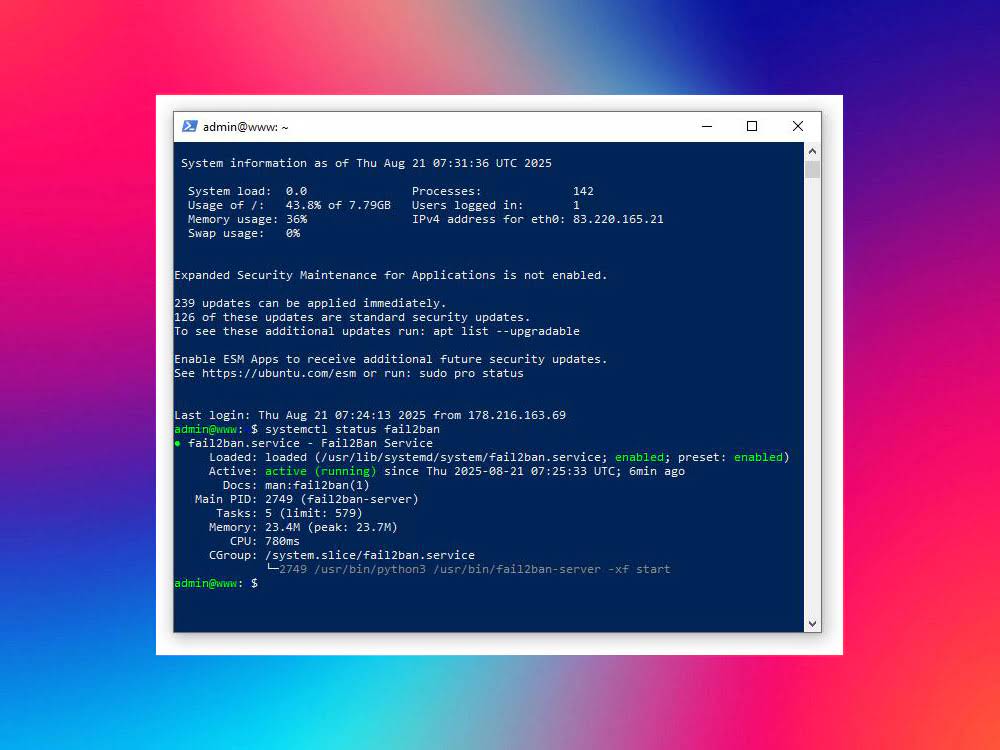

5. Установка Fail2ban

Fail2ban автоматически блокирует IP-адреса после нескольких неудачных попыток входа.

Установка:

apt install fail2ban -y # Ubuntu/Debian

yum install fail2ban -y # CentOS/RHELЗапуск и автозагрузка:

systemctl enable fail2ban

systemctl start fail2banПроверка статуса:

systemctl status fail2ban

Частые ошибки при подключении

- Permission denied — неправильный пароль или неверно настроен SSH-ключ.

Решение: проверьте правильность ввода пароля, убедитесь, что ключ добавлен в

~/.ssh/authorized_keys. - Connection refused — служба SSH не запущена.

Решение: подключитесь к серверу через панель управления хостинга и запустите:

systemctl start sshd - No route to host — неверный IP или сервер недоступен по сети.

Решение: проверьте правильность IP-адреса и доступность сервера через команду:

ping 123.45.67.89 - Firewall blocked — порт закрыт фаерволом.

Решение: разрешите доступ к нужному порту:

ufw allow 2222/tcp - Host key verification failed — серверный ключ изменился (например, после переустановки ОС).

Решение: удалите старый ключ:

ssh-keygen -R 123.45.67.89

Полезные советы

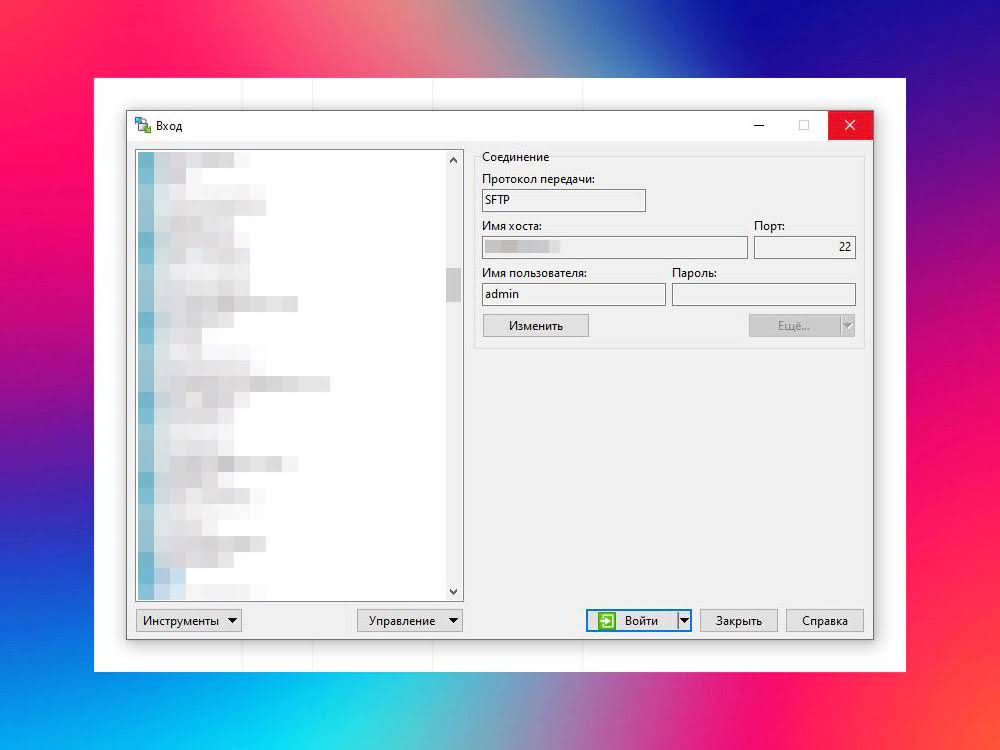

Передача файлов через WinSCP (SFTP)

WinSCP — это бесплатная программа для Windows, которая позволяет подключаться к серверу по SFTP и управлять файлами через привычный графический интерфейс.

- Скачайте WinSCP с официального сайта и установите.

- Запустите программу и нажмите кнопку «New Site» (Новый сайт).

-

В окне настроек укажите:

- File protocol (Протокол файлов): SFTP

- Host name (Имя хоста):

123.45.67.89 - Port number (Порт):

2222(если вы меняли порт SSH) - User name (Имя пользователя):

admin

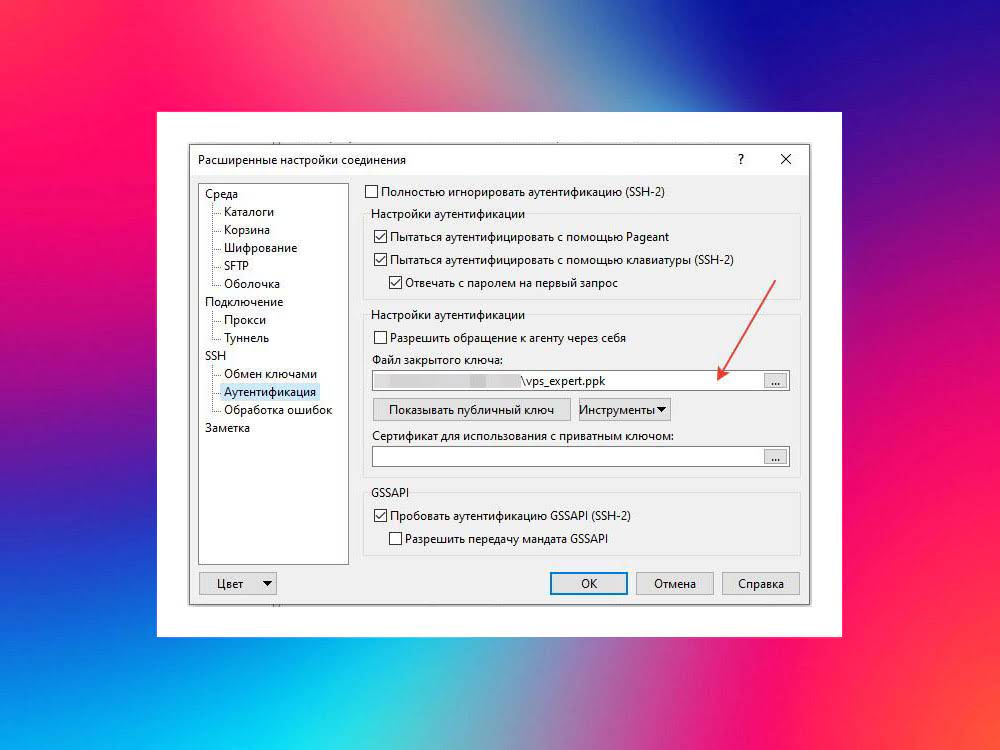

Авторизация через SSH-ключ в WinSCP

Если для входа используется SSH-ключ (а не пароль):

- В окне настроек нажмите «Advanced…» (Дополнительно…).

- Перейдите в раздел Authentication (Аутентификация).

- В поле Private key file (Файл закрытого ключа) укажите путь к файлу

id_rsa.ppk.

Важно: WinSCP понимает ключи только в формате PPK (PuTTY Private Key). Если у вас обычный id_rsa, его нужно конвертировать через PuTTYgen:

1. Откройте PuTTYgen.

2. Нажмите "Load" ("Загрузить") и выберите ваш id_rsa.

3. Нажмите "Save private key" ("Сохранить закрытый ключ").

4. Сохраните файл в формате .ppk.

После этого вы сможете подключаться к серверу без ввода пароля, используя ключ.

Менеджеры соединений

Для удобной работы с несколькими серверами используйте программы, которые сохраняют все настройки:

- MobaXterm — терминал и встроенный файловый менеджер (Windows).

- Termius — синхронизация соединений на Windows, Linux, macOS, iOS и Android.

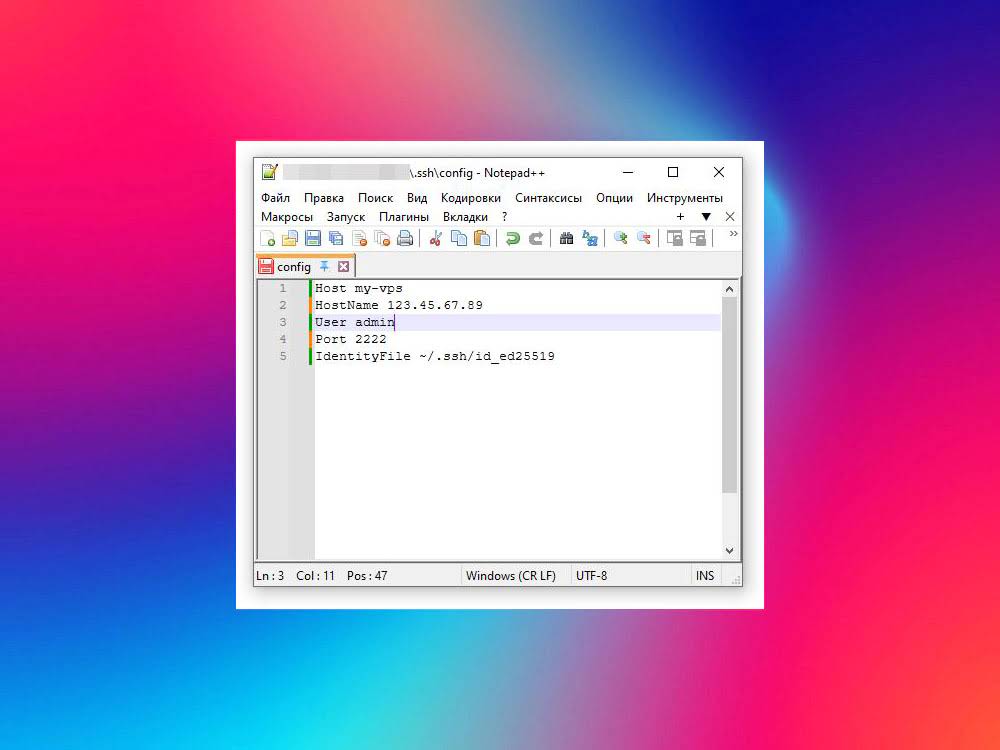

Упрощение подключения через SSH config

Чтобы не вводить длинные команды каждый раз, можно настроить файл ~/.ssh/config на своём компьютере. В нём хранятся параметры подключения к серверу: IP, порт, логин и ключ.

- Откройте файл настроек SSH (создайте, если его нет):

nano ~/.ssh/config - Добавьте блок с параметрами вашего сервера:

Host my-vps HostName 123.45.67.89 User admin Port 2222 IdentityFile ~/.ssh/id_rsa- Host — псевдоним сервера (например,

my-vps). - HostName — IP-адрес вашего VPS.

- User — логин для входа (например,

admin). - Port — порт SSH (по умолчанию 22, но если вы его меняли — укажите новый, например 2222).

- IdentityFile — путь к приватному SSH-ключу.

- Host — псевдоним сервера (например,

- Сохраните изменения (Ctrl + O → Enter → Ctrl + X).

Теперь подключение выполняется одной короткой командой:

ssh my-vpsТакже можно копировать файлы без длинных команд:

scp file.txt my-vps:/home/admin/

Важно: файл ~/.ssh/config работает на Linux, macOS и в Windows (PowerShell, Windows Terminal или Git Bash).

Если вы используете PuTTY или WinSCP — там настройки сохраняются внутри самой программы.

Подключение через Termius

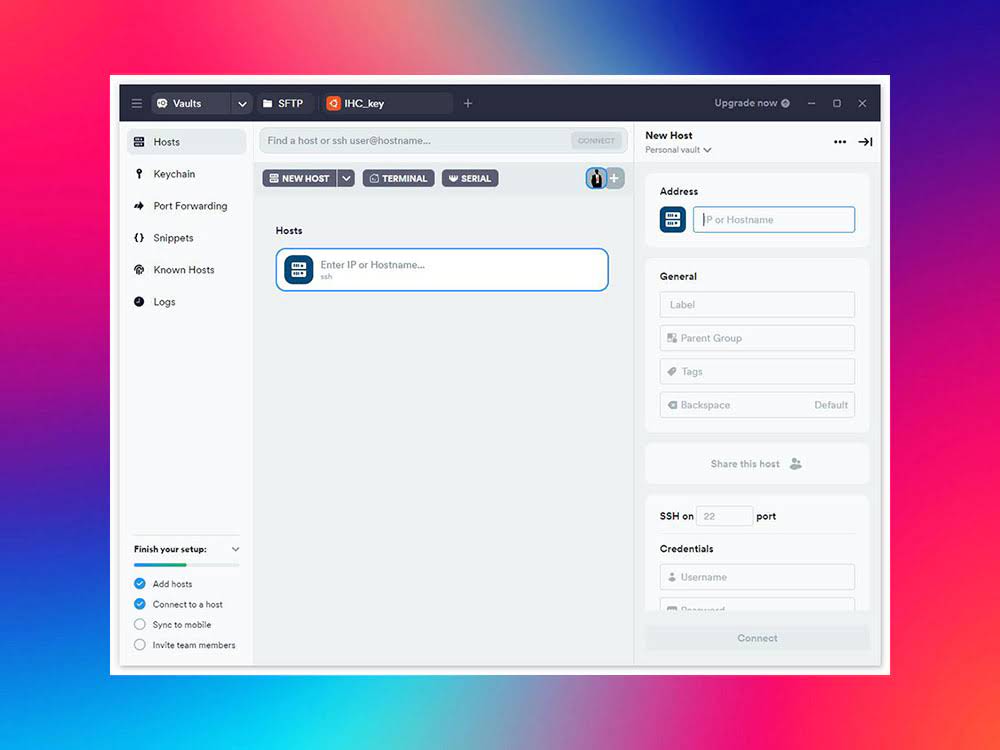

Termius — это удобное приложение для подключения по SSH, которое работает на Windows, macOS, Linux, Android и iOS. С ним можно хранить все соединения в одном месте и синхронизировать их между устройствами.

- Скачайте программу с официального сайта Termius.

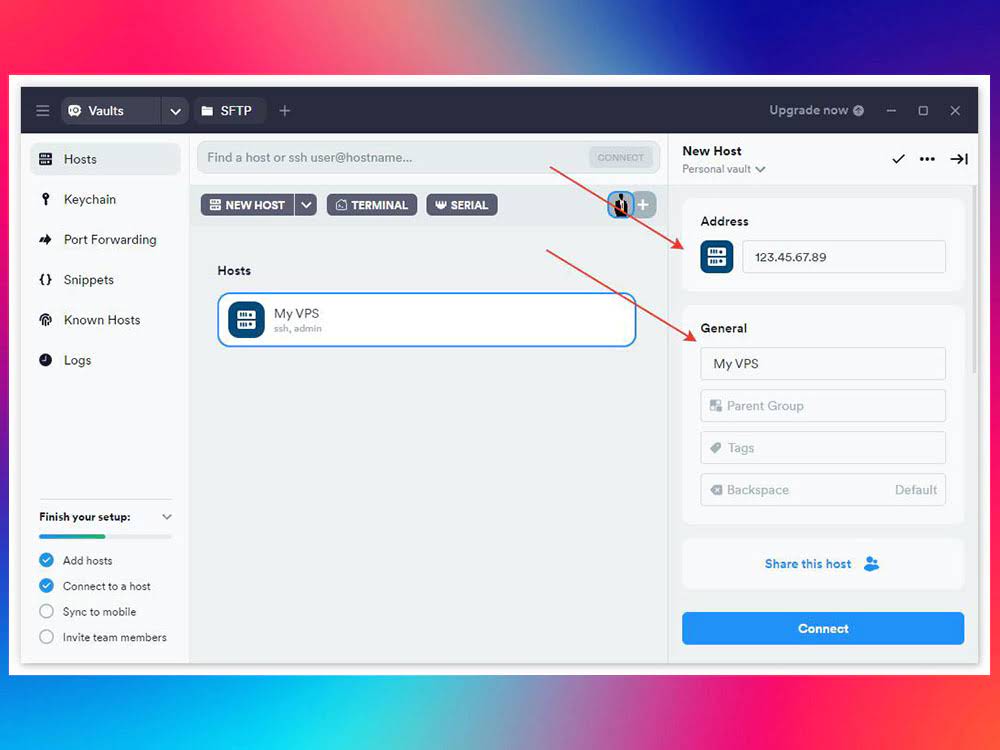

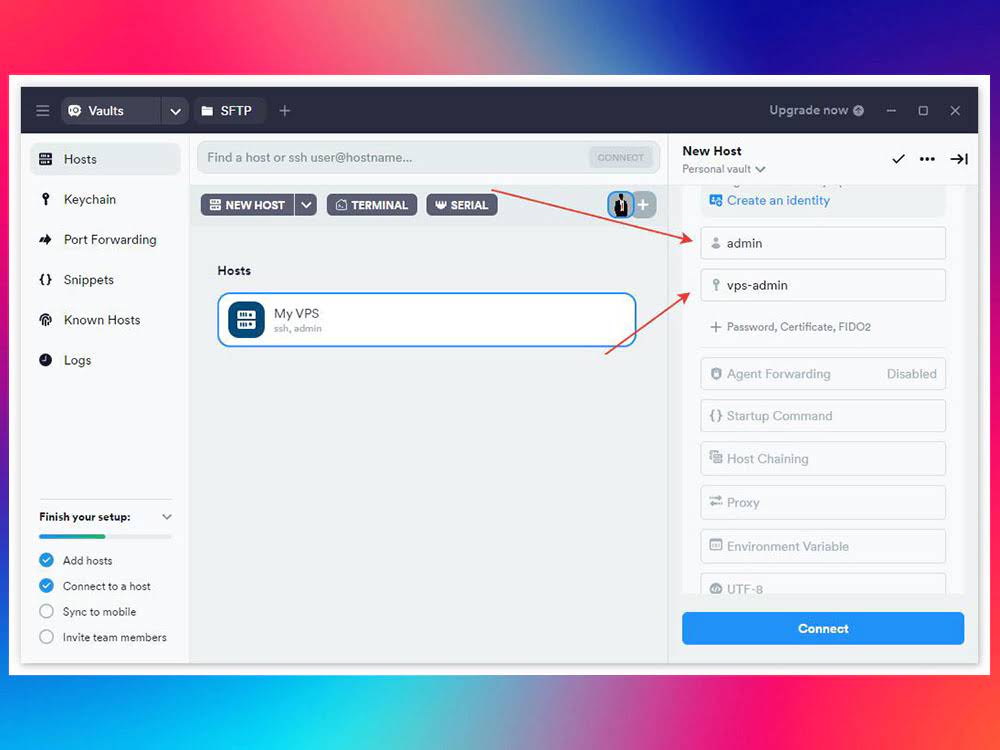

- Запустите приложение и нажмите кнопку «New Host».

-

Укажите:

- Label — название сервера (например, «My VPS»).

- Hostname — IP-адрес сервера.

- Port — порт SSH (по умолчанию 22 или ваш, например 2222).

- Username — логин (чаще всего

rootилиadmin). - Password или Private Key — способ авторизации.

- Нажмите кнопку «Save», затем дважды кликните по сохранённому серверу для подключения.

Таким образом, Termius позволяет быстро и удобно управлять несколькими серверами без необходимости каждый раз вводить команды вручную.