В этой статье мы разберём:

- почему не стоит постоянно работать под root;

- как создать нового пользователя;

- как выдать ему права sudo;

- как проверить, что sudo работает;

- как запретить прямой вход под root для большей безопасности.

Зачем создавать нового пользователя

Работа под root даёт полный доступ ко всем файлам и настройкам системы. Это удобно, но небезопасно: одна ошибка в команде или успешная атака могут полностью вывести сервер из строя.

Поэтому рекомендуется:

- создать отдельного пользователя для повседневной работы;

- давать ему права администратора через sudo — только тогда, когда это нужно;

- ограничить прямой вход под root, оставив его только для экстренных случаев.

Создание нового пользователя

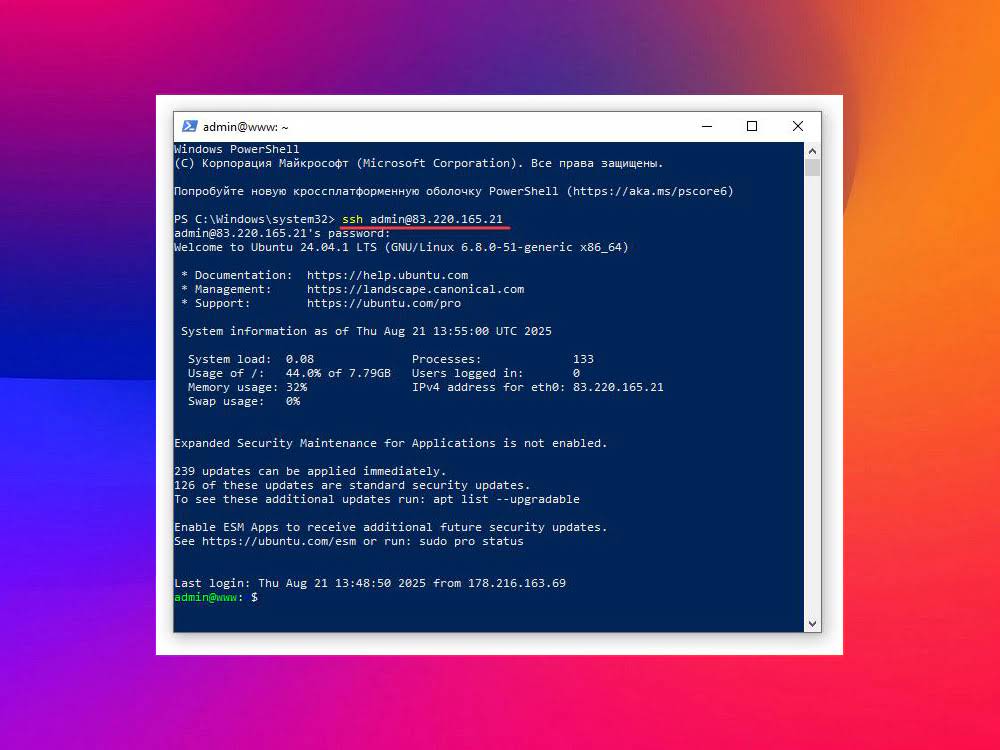

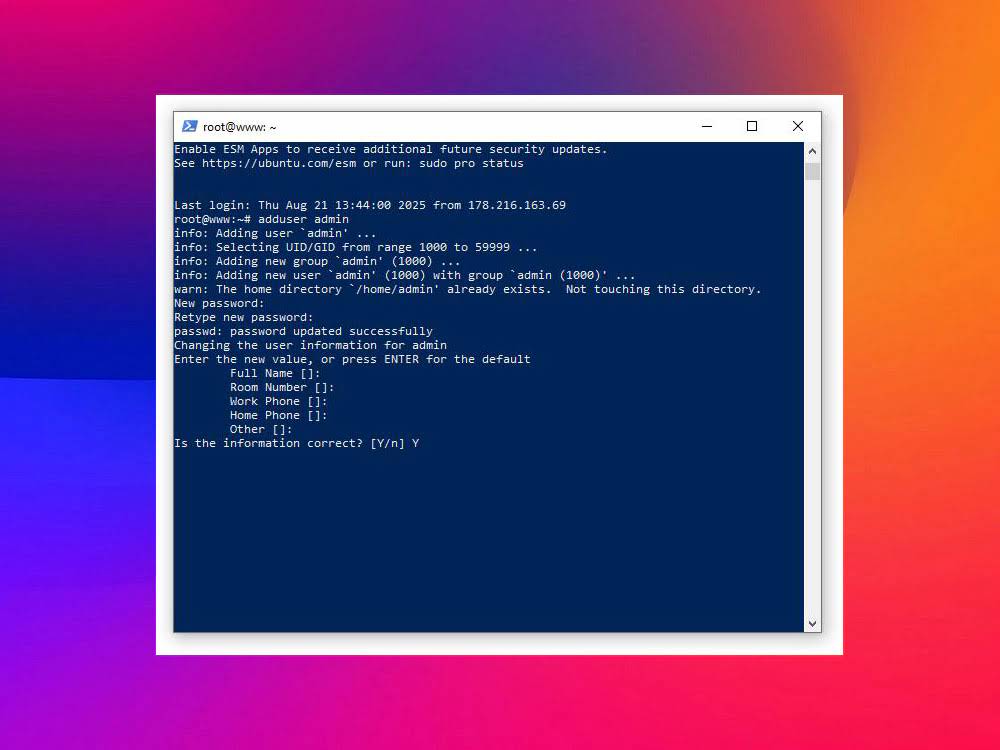

Для начала подключитесь к серверу под root через SSH. Затем создайте нового пользователя, например admin:

adduser adminСистема попросит задать пароль и дополнительные данные (ФИО, организация и т.д.). Эти поля можно пропустить, просто нажав Enter.

После выполнения команды в системе появится новый пользователь. Но пока у него нет прав администратора.

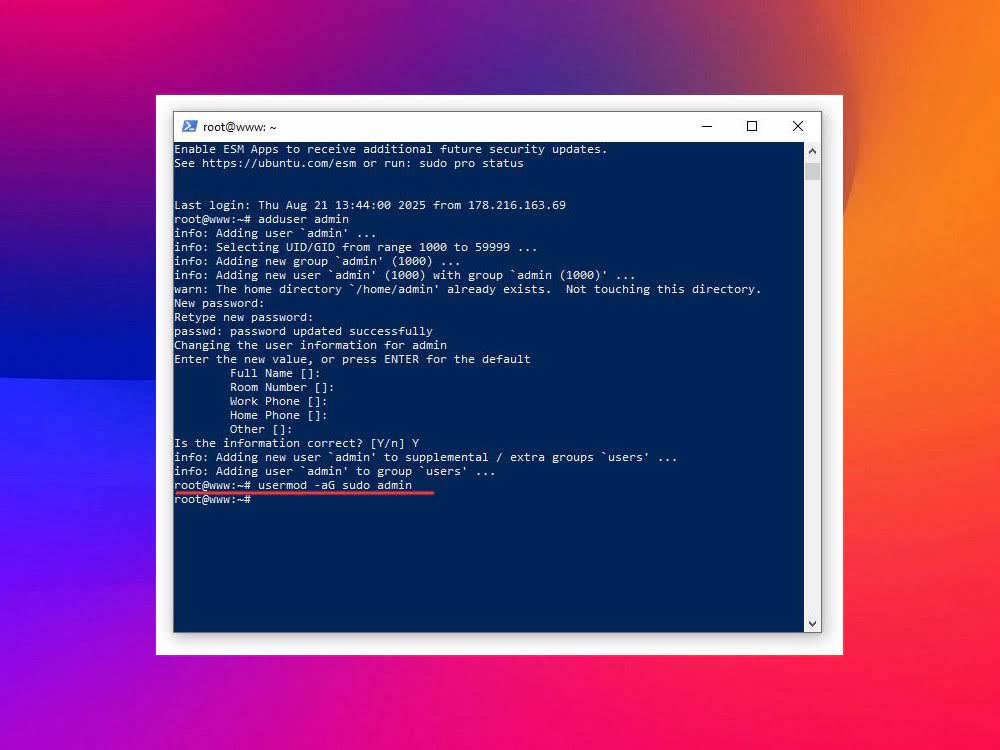

Добавление пользователя в группу sudo

Чтобы новый пользователь мог выполнять команды с правами администратора, его нужно добавить в группу sudo (на Ubuntu/Debian) или wheel (на CentOS/RHEL).

Для Ubuntu/Debian используйте команду:

usermod -aG sudo adminДля CentOS/RHEL команда будет другой:

usermod -aG wheel admin

Теперь пользователь admin сможет выполнять команды от имени суперпользователя, добавив sudo перед командой:

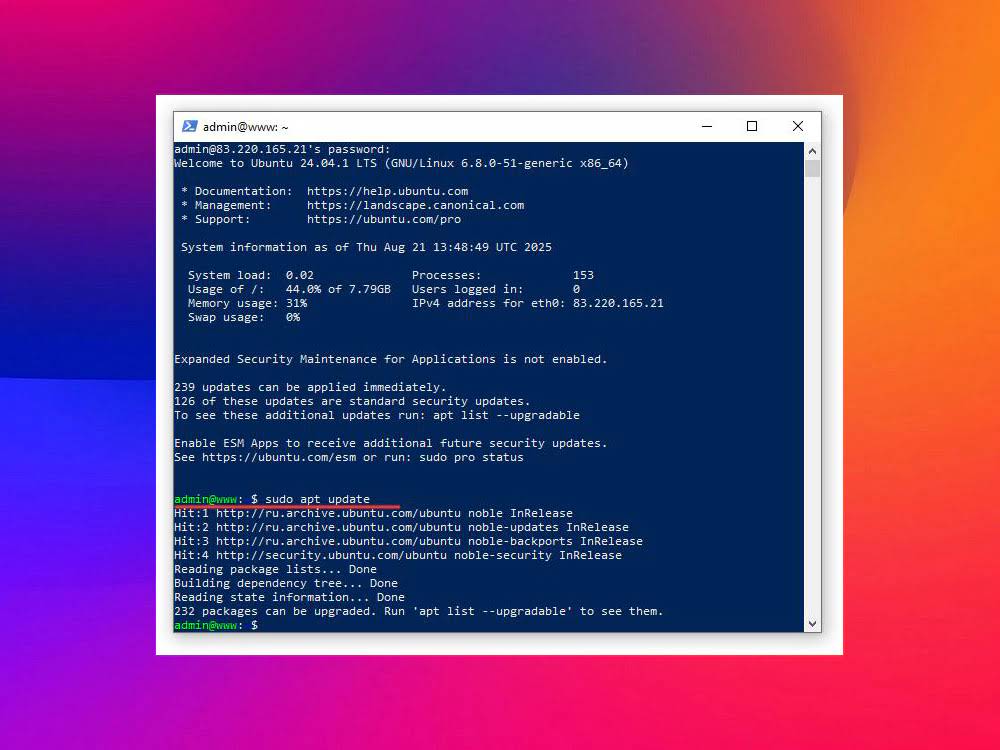

sudo apt updateПроверка прав sudo

Чтобы убедиться, что новый пользователь получил права администратора, выполните вход под ним:

su - adminТеперь попробуйте выполнить команду с sudo, например обновление списка пакетов:

sudo apt update # Ubuntu/Debian

sudo yum update # CentOS/RHELЕсли всё настроено правильно, система запросит пароль нового пользователя, после чего команда выполнится с правами суперпользователя.

Отключение входа под root

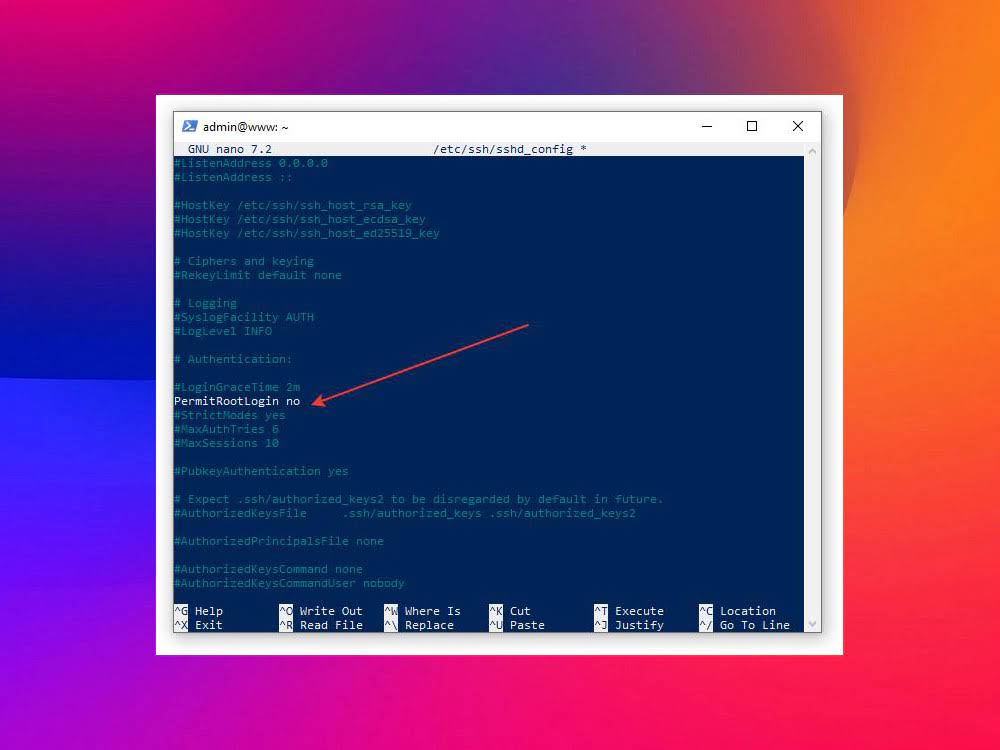

После того как создан новый пользователь с правами sudo, безопаснее полностью отключить вход под root. Это снизит вероятность атак на сервер.

Шаг 1. Открываем конфигурацию SSH

sudo nano /etc/ssh/sshd_configШаг 2. Находим строку

PermitRootLogin yesи заменяем её на:

PermitRootLogin no

Шаг 3. Перезапуск SSH

sudo systemctl restart sshdТеперь вход на сервер возможен только через нового пользователя. Root-доступ сохраняется, но для выполнения команд нужно использовать sudo.