В статье разберём:

- как установить Lynis из репозитория или GitHub;

- как запустить базовый аудит безопасности;

- как читать результаты и что означают предупреждения;

- какие ошибки могут встретиться при запуске и как их исправить.

Что понадобится

-

Ubuntu/Debian VPS с доступом по SSH и правами root/sudo.

-

Подключение к интернету, чтобы скачать пакеты и обновления.

-

Минимальные знания Linux, чтобы понимать, как интерпретировать отчёт.

Установка Lynis

Lynis можно установить двумя способами: из стандартных репозиториев или напрямую из GitHub (последняя версия).

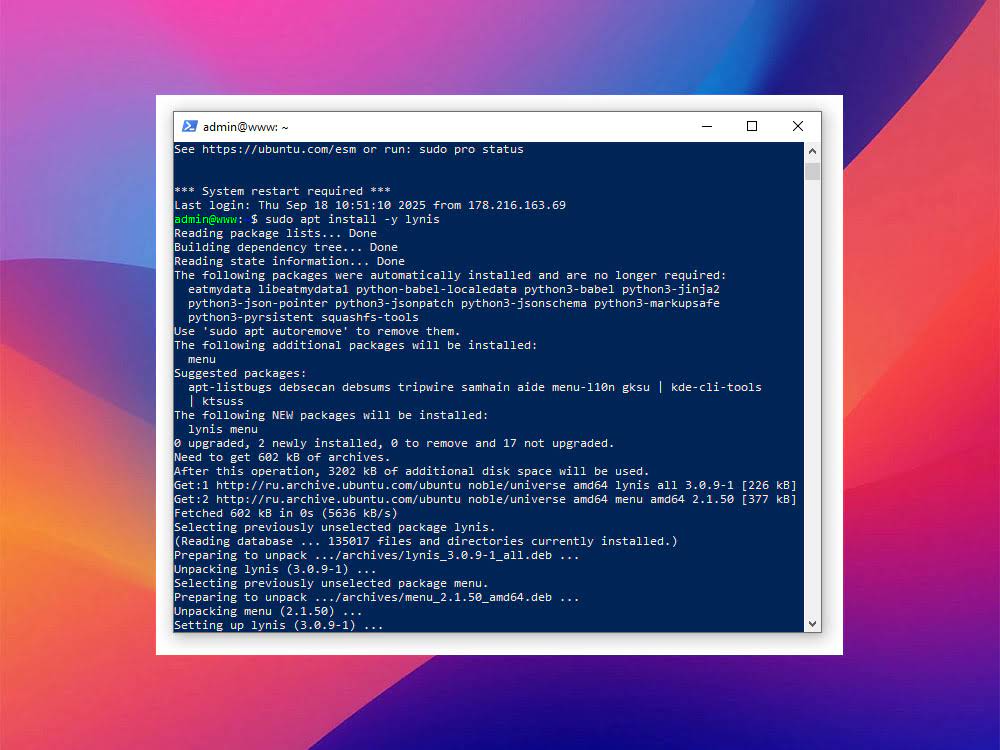

Вариант 1. Установка из репозитория (Ubuntu/Debian)

sudo apt update

sudo apt install -y lynisПосле этого утилита будет доступна по команде lynis.

Вариант 2. Установка последней версии с GitHub

cd /usr/local/

sudo git clone https://github.com/CISOfy/lynis

cd lynis

sudo ./lynis audit systemЭтот способ удобен, если нужны самые свежие тесты безопасности, которые ещё не вошли в стандартные репозитории.

Совет: если при установке через apt пакет не найден, убедитесь, что у вас включён репозиторий universe:

sudo add-apt-repository universe

sudo apt updateПервый запуск аудита системы

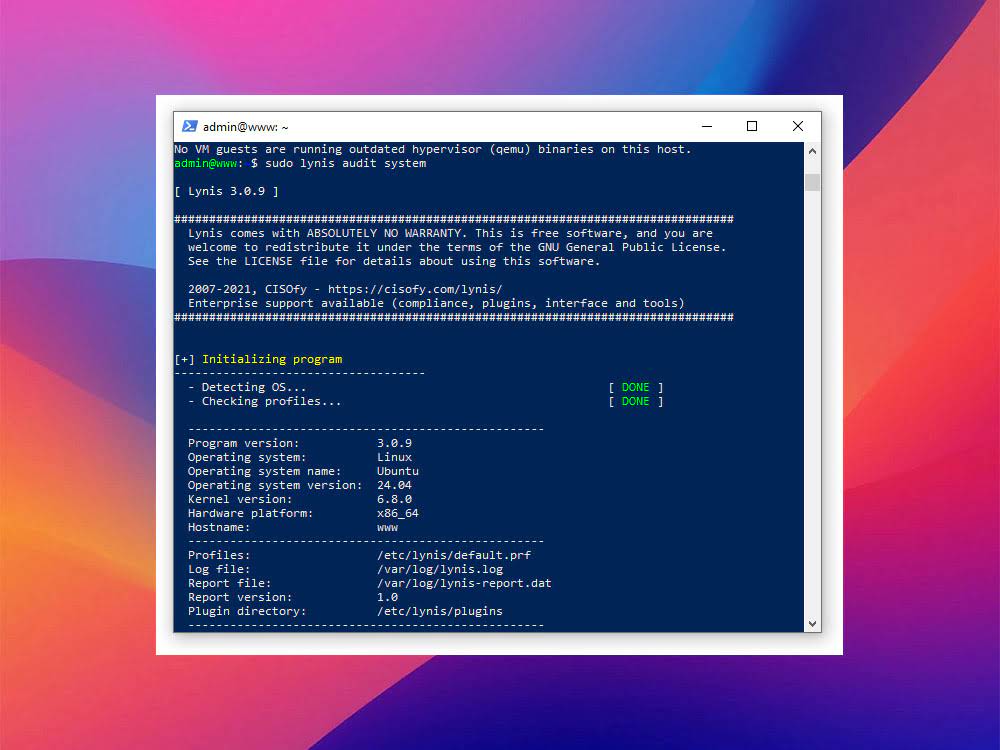

После установки можно сразу выполнить базовую проверку безопасности сервера. Команда запускается с правами root:

sudo lynis audit systemВо время анализа Lynis проверяет более сотни параметров:

-

версии ядра и установленных пакетов;

-

состояние SSH и сетевых сервисов;

-

правильность настроек PAM, sudo, логов;

-

наличие ненужных служб и потенциально опасных параметров;

-

параметры ядра (sysctl) и настройки фаервола.

Процесс займёт от 1 до 3 минут. По окончании в консоли появится список предупреждений и рекомендаций.

Совет: перед запуском убедитесь, что у сервера достаточно места на диске и памяти — при нехватке ресурсов утилита может завершиться с ошибкой.

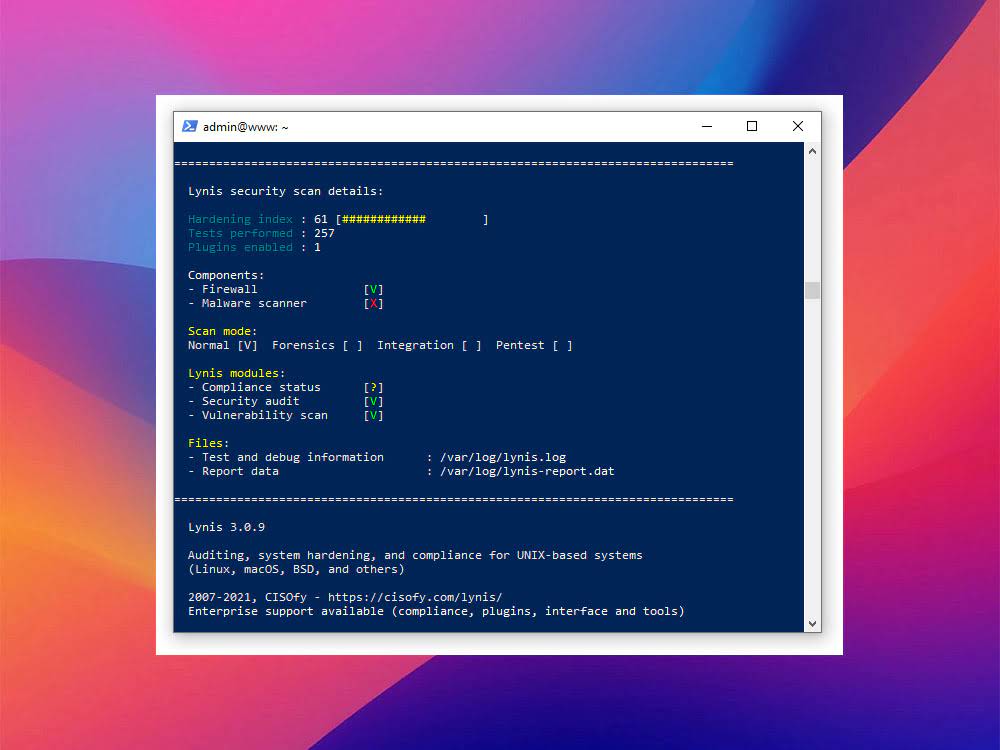

Чтение результатов аудита и индекс безопасности

После завершения проверки Lynis показывает сводку и индекс безопасности (hardening index). Это число от 0 до 100+, где:

-

<60 — сервер уязвим, нужно срочно применять рекомендации;

-

60–80 — средний уровень защиты, стоит улучшить настройки;

-

>80 — хороший результат, сервер защищён, но всегда есть что улучшить.

Пример вывода в конце отчёта

Hardening index : 72 [############### ]

Tests performed : 260

Plugins enabled : 2

Warnings : 5

Suggestions : 10Где искать полный отчёт

Lynis сохраняет результаты в лог-файл:

/var/log/lynis.logВ этом файле можно просмотреть все выполненные тесты, предупреждения и подсказки.

Совет: после первого запуска зафиксируйте индекс безопасности и список рекомендаций. Повторные проверки позволят отслеживать прогресс.

Устранение предупреждений и типичные ошибки

Lynis не исправляет уязвимости сам — он только указывает на проблемы. Рассмотрим, как реагировать на самые частые предупреждения.

Частые рекомендации

-

SSH PermitRootLogin — запретите вход root по паролю:

sudo nano /etc/ssh/sshd_config PermitRootLogin no sudo systemctl restart ssh -

Отсутствует фаервол — включите UFW или firewalld:

sudo ufw enable sudo ufw status -

Нет учёта безопасности (auditd) — поставьте пакет:

sudo apt install -y auditd -

Слабые параметры sysctl — добавьте безопасные настройки:

sudo nano /etc/sysctl.conf # Пример net.ipv4.conf.all.rp_filter=1 net.ipv4.tcp_syncookies=1 sudo sysctl -p

Ошибки при запуске

-

Команда lynis не найдена — пакет не установлен, проверьте

apt install lynis. -

Permission denied — запускайте через

sudo, иначе не будут доступны системные проверки. -

GitHub версия не запускается — убедитесь, что файл исполняемый:

chmod +x lynis/lynis

Совет: не обязательно исправлять всё сразу — начните с критичных пунктов (SSH, фаервол, обновления). Повторяйте аудит после каждого улучшения.

Итоги

-

Установили и запустили

Lynisдля базового аудита безопасности. -

Разобрали, как читать результаты и индекс защиты сервера.

-

Узнали, где хранится полный отчёт и как отслеживать прогресс.

-

Рассмотрели типичные рекомендации (SSH, фаервол, sysctl, auditd).

-

Разобрали ошибки при установке и запуске Lynis.

Lynis — это полезный инструмент для регулярной проверки состояния VPS. Запускайте аудит хотя бы раз в месяц или после крупных обновлений — так вы будете держать сервер в безопасности и вовремя устранять слабые места.