В статье разберём:

- как установить и запустить

chkrootkit; - как работает

rkhunterи какие проверки он выполняет; - как читать результаты сканирования и отличать ложные срабатывания;

- что делать, если найдены подозрительные процессы или файлы.

Что понадобится

-

Ubuntu/Debian VPS с доступом по SSH и правами root/sudo.

-

Подключение к интернету для скачивания утилит и обновления баз сигнатур.

-

Базовые знания работы в консоли Linux.

Проверка системы с помощью chkrootkit

chkrootkit — лёгкая утилита, которая ищет признаки заражения rootkit-ами, проверяет системные бинарники, скрытые процессы и сетевые соединения.

Установка (Ubuntu/Debian)

sudo apt update

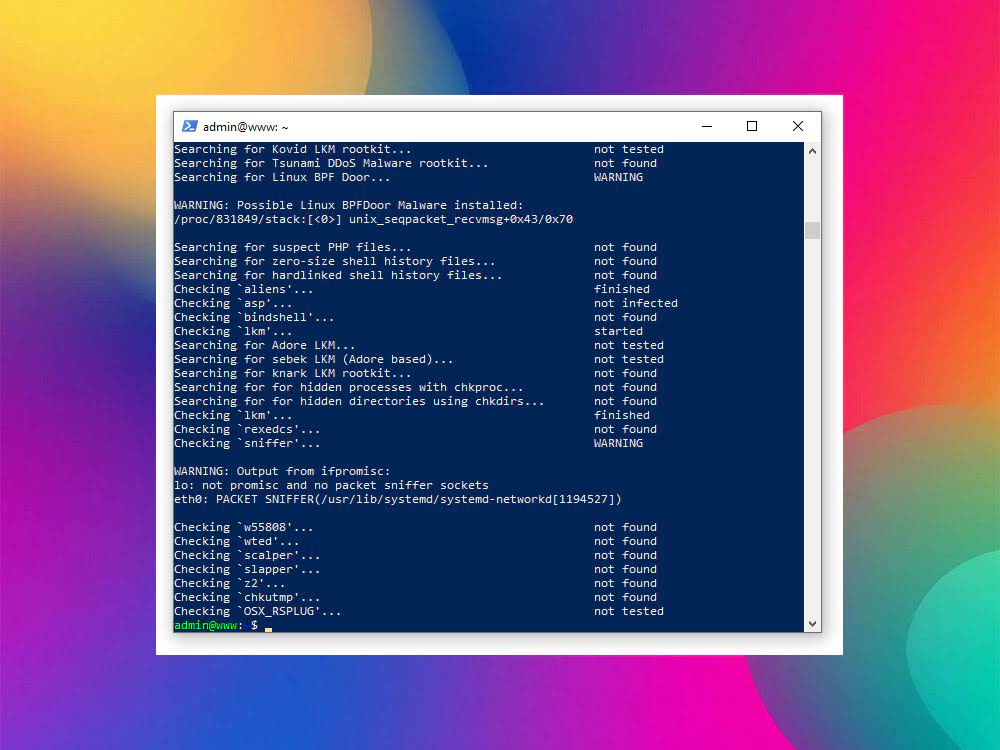

sudo apt install -y chkrootkitЗапуск проверки

sudo chkrootkitВ процессе сканирования будут выводиться результаты по каждому тесту. Пример:

Checking `bindshell'... not infected

Checking `lkm'... suspicious

Checking `wted'... not infectedИнтерпретация результатов

-

not infected — проблем не найдено.

-

INFECTED или suspicious — утилита считает процесс или файл подозрительным. Это не всегда вирус, но стоит проверить вручную.

-

Некоторые ложные срабатывания возможны на современных системах из-за особенностей ядра и новых библиотек.

Совет: запускайте chkrootkit сразу после установки системы, чтобы видеть, как выглядят «чистые» результаты на вашем VPS.

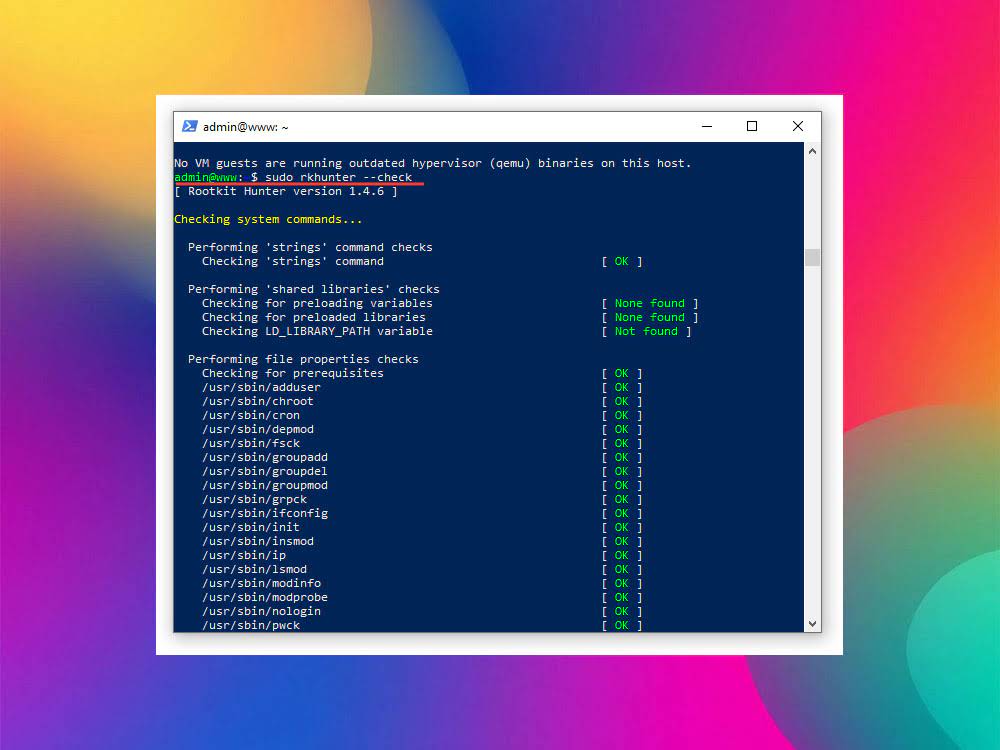

Проверка системы с помощью rkhunter

rkhunter (Rootkit Hunter) — более продвинутая утилита, которая сканирует систему на наличие rootkit-ов, подозрительных бинарников, изменений прав и небезопасных настроек.

Установка (Ubuntu/Debian)

sudo apt update

sudo apt install -y rkhunterОбновление баз сигнатур

Перед первым запуском обязательно обновите базы:

sudo rkhunter --updateЗапуск проверки

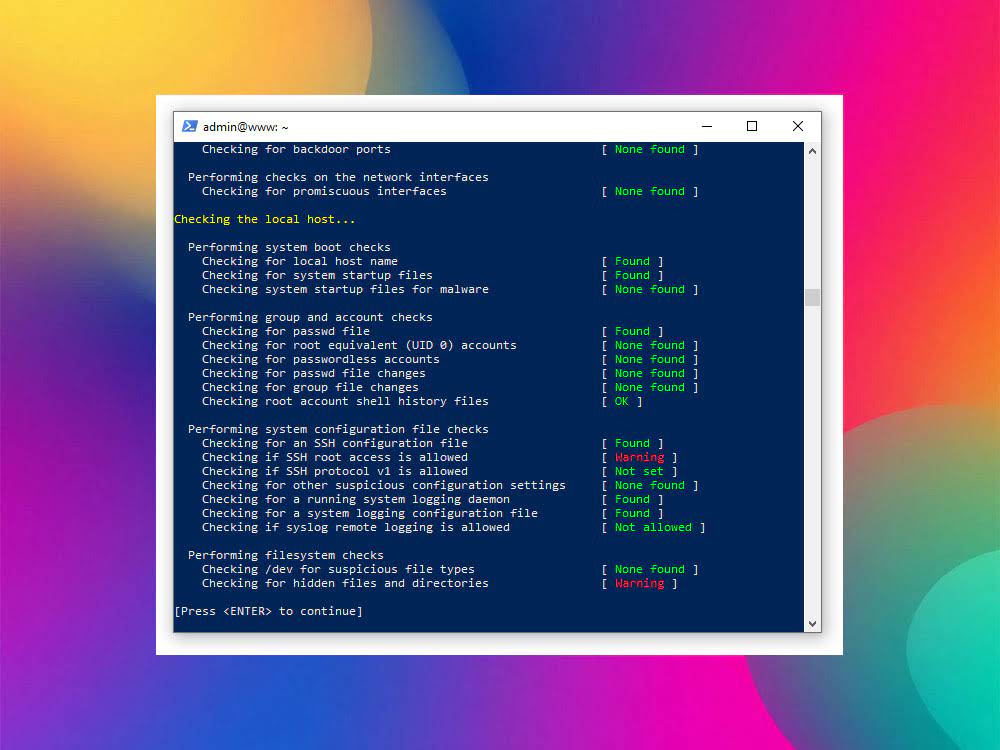

Во время сканирования будут появляться подсказки [Press <Enter>] для перехода к следующему этапу. В конце выводится отчёт с предупреждениями.

Где смотреть полный отчёт

Все результаты сохраняются в лог:

/var/log/rkhunter.logИнтерпретация результатов

-

[ OK ] — проверка пройдена, проблем нет.

-

[ Warning ] — потенциальная проблема, нужно проверить вручную.

-

[ Rootkit ] — серьёзное подозрение на заражение.

Совет: для регулярных проверок добавьте rkhunter --check в cron, чтобы получать отчёт на email или в логи каждую ночь.

Типичные ошибки и ложные срабатывания

При использовании chkrootkit и rkhunter часто возникают предупреждения, которые не всегда означают взлом. Важно уметь их правильно интерпретировать.

chkrootkit

-

Checking `lkm’… suspicious — подозрение на модуль ядра.

Может быть ложным, если используются современные ядра или нестандартные драйверы.

-

Checking `bindshell’ — иногда срабатывает на легальные процессы, слушающие нестандартные порты (например, сервис мониторинга).

rkhunter

-

[ Warning ] Suspicious file properties — изменены права или дата у системных файлов.

Если вы недавно устанавливали пакеты или обновляли систему, это может быть нормальным.

-

[ Warning ] Unhide test failed — проверка на скрытые процессы дала сбой.

На VPS это часто связано с виртуализацией (OpenVZ, KVM), а не с вирусом.

-

Found enabled root account — предупреждение, что root-доступ включён по паролю.

Рекомендуется запретить root-вход и использовать ключи или sudo.

Совет: если не уверены в результате — перепроверьте сервер другой утилитой (например, запустите оба сканера или используйте clamav для проверки файлов).

Что делать, если найден подозрительный процесс или файл

Если chkrootkit или rkhunter показали предупреждения, важно не паниковать, а последовательно проверить ситуацию.

1. Уточните информацию о процессе

ps -fp PID

ls -l /proc/PID/exeЭти команды помогут определить, какой бинарник запущен и из какого каталога.

2. Проверьте сетевые соединения

ss -tulpn | grep PIDЕсли процесс слушает внешний порт и вы не знаете зачем — это повод для подозрений.

3. Сравните хеши бинарников

debsums -s пакетДля Debian/Ubuntu можно проверить контрольные суммы системных файлов. Несовпадение — признак подмены.

4. Временно изолируйте сервер

Если есть серьёзные подозрения, ограничьте сетевой доступ (например, закройте все порты в UFW) и снимите дамп системы для анализа.

5. Рассмотрите переустановку

При подтверждённом заражении надёжнее всего:

- создать новый VPS с чистой ОС;

- перенести только проверенные данные и конфиги;

- сменить пароли и ключи.

Важно: если сервер используется в продакшене и есть риск утечки данных — лучше сразу уведомить клиента или команду безопасности.

Итоги

-

Установили и запустили

chkrootkitдля быстрой проверки процессов и бинарников. -

Освоили

rkhunterдля более глубокого аудита системы. -

Разобрали типичные предупреждения и ложные срабатывания.

-

Научились проверять подозрительные процессы и файлы вручную.

-

Поняли, что в случае подтверждённого заражения лучше всего разворачивать новый VPS с чистой ОС.

Вывод: регулярное использование chkrootkit и rkhunter помогает вовремя выявлять угрозы и повышает безопасность VPS. Лучше запускать их периодически и сохранять результаты для сравнения со «здоровым» состоянием системы.